隨520逼近,中共對我國使用「資訊混合性戰爭」的力道將隨之加大,故本文就此提出資安三個韌性策略,以維護台灣的民主發展。

什麼「資訊混合性戰爭」?

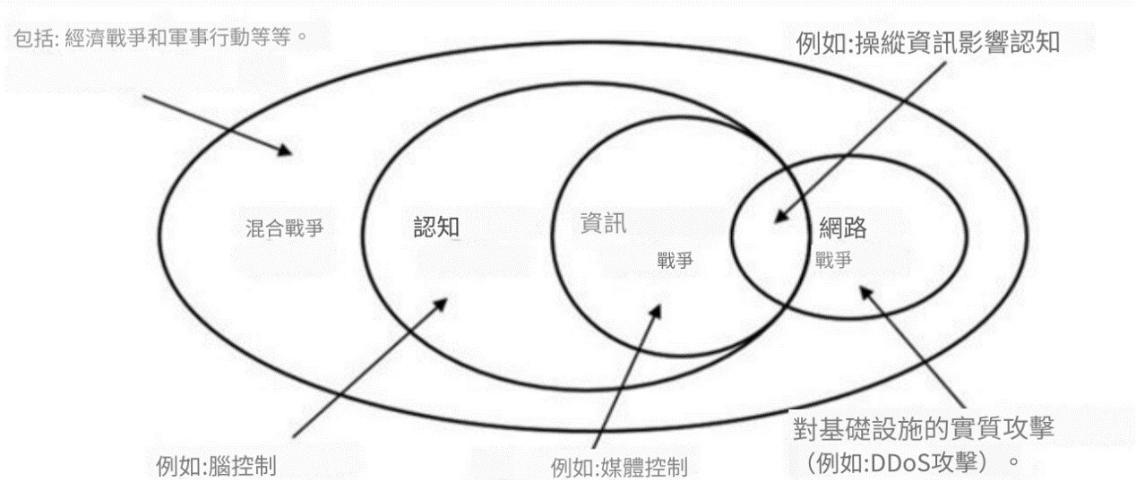

從這兩年觀察俄烏戰爭的進程,可以了解俄羅斯使用「資訊混合性戰爭先行」的概念,運用第六代戰爭的方式(詳見下圖一),於2024年2月24日開戰前一個月許,利用認知作戰及資安戰(駭客入侵),試圖癱瘓烏克蘭的政府運作,及衝擊人民對政府的信心,達到不戰而降的境界。

舉例來說:當時俄羅斯駭客集團利用CVE-2021-32648漏洞 (身分驗證繞過漏洞;October CMS Improper Authentication),對烏克蘭的多個政府網站進行攻擊,包含外交部、國家安全與國防事務委員會(NSDC)等單位,試圖取得該網路權限;同時其亦對眾多烏克蘭政府進行網站及勒索攻擊,例如俄羅斯駭客(DEV-0586)使用惡意軟體WhisperGate,攻擊數十個烏克蘭政府機關、非營利組織、IT業者,該惡意軟體會覆寫受害電腦的主要開機磁區(MBR),要徹底破壞電腦檔案,阻礙烏克蘭政府的運作,擊垮人民對政府的信心。

若中共要對台發動戰爭,預測會吸取俄羅斯入侵烏克蘭的經驗,強化資訊混合性戰爭的力道(概念詳見下圖二),試圖以資訊戰先掌握部分新媒體平台(如FB粉絲平台),再以該平台進行認知戰,影響台灣人民思想,搭配駭客入侵政府及關鍵基礎設施,試圖戰前打亂政府運作,擊垮人民的自衛信心。

就此,本文將萃取美國防禦資訊混合性戰爭的重點政策,2018年11月美國川普總統簽署網路安全與基礎安全署法案將網路安全事務的管理拉到聯邦層級,並修改2012年美國安全法,將國土安全部(Department of Homeland Security, DHS)下的國家防護與計畫司(National Protection and Programs,NPPD)改名成為美國國土安全部網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA);至拜登政府時代逐步將上述所提的三個韌性,放至資安戰略及措施當中,說明如下。

一、強化關鍵基礎設施聯防韌性

2021年美國總統根據國防授權法(NDAA 2021)於白宮新設國家網路總監辦公室(The Office of the National Cyber Director, ONCD),任命75名成員為總統資安政策與合作策略之幕僚,並提供諮詢意見予國安會及國土安全部,形成國家安全、資訊安全及國土安全的鐵三角體系。

(一)國家網路安全戰略的核心為韌性

2023年3月美國國家網路總監辦公室公布《國家網路安全戰略》,提出以下關鍵策略:

(1)深化資安夥伴合作,共同分析網路入侵,以阻止(破壞)攻擊事件,並驅逐駭客。

(2)降低風險及強化韌性:

A.擴大基礎設施、系統和網路風險的可視性

B.提升美國國土安全部網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)的風險分析方法及能力

C.加強 CISA 資安風險緩解的引導及影響力

D.增強利害關係者於基礎設施和網路安全及韌性力

E.提高 CISA 面對資安威脅及事件應變之能力

F.支持選舉(基礎)設施的風險管理量能

(3)16個CI有指定(設計)的風險管理部門( Sector Risk Management Agency, SRMA),其中CISA擔任8個CI的SRMA(單一擔任),分別是化學、商業、通訊、關鍵製造、水壩、緊急服務、資訊、核能等。

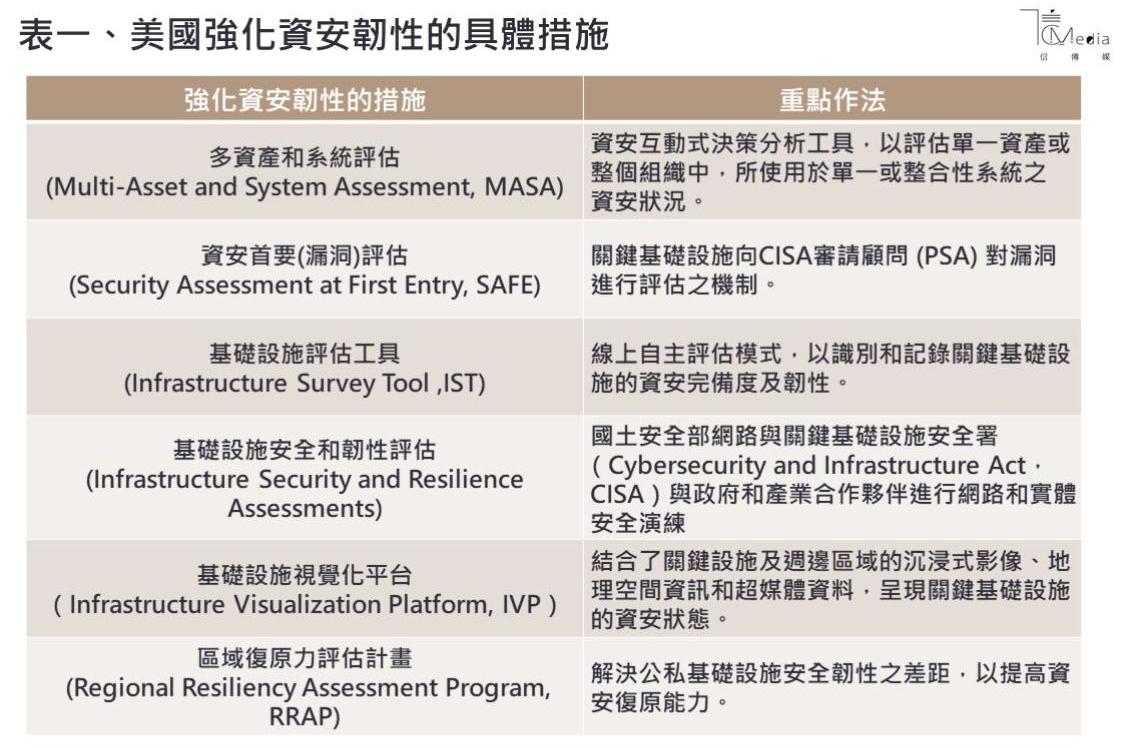

(二) 強化資安韌性的具體措施

美國國土安全部網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)強化資安韌性的具體措施,包含四個評估、一個視覺平台,及復原計畫,其中四個評估包含多數位資產集系統評估、顧問(漏洞)評估、工具評估、演練評估,詳見下表一所示。

(三) 強化資安韌性的重點在於風險分析

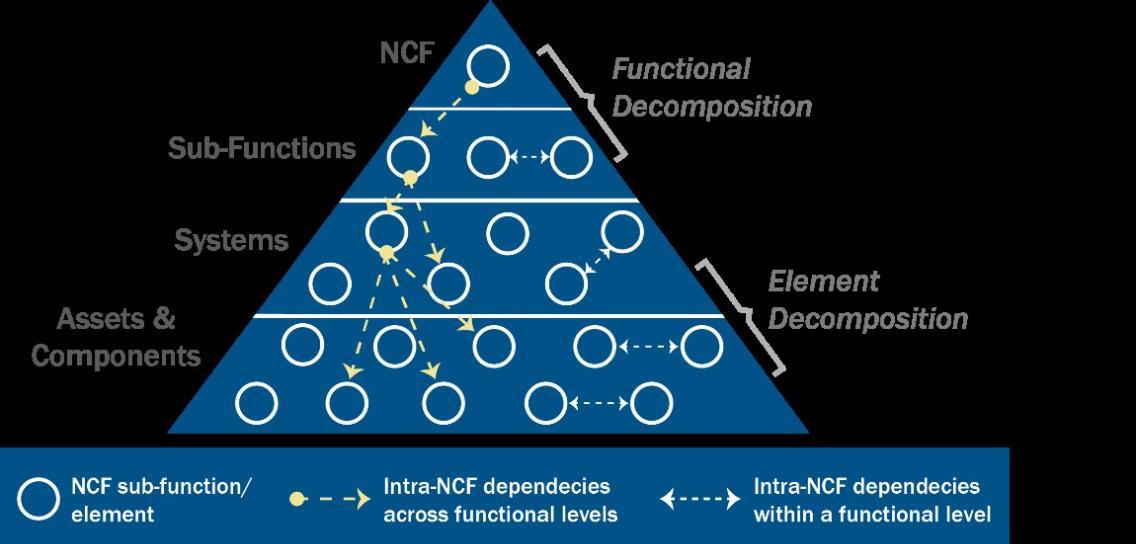

美國國土安全部網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)的風險分析能力和方法,則使用國家關鍵方法(National Critical Functions, NCF)進行風險分析(詳見下圖三),確保資安韌性與分析技術的連接、分配方法、管理流程及供應鏈安全,包含實體、資產、系統、技術及產品,達到反恐標準(Facility Anti-Terrorism Standards, FATS),舉例該機構將針對高風險的化工設施,執行資安的實體及虛擬檢測(防禦)、接取控制措施(延遲)及資安攻擊應變方式:

(1) NCF創建了關鍵基礎設施風險登記冊,強化與利害關係人進行合作體系,包括引進關鍵基礎設施合作諮詢委員會 (Critical Infrastructure Partnership Advisory Council, CIPAC)機制。

(2) MCF的風險框架是以分析流程為核心,分析關鍵的資產、系統、網路,及支持此流程的軟體、硬體及技術等風險,達成CI的資安治理。

2.CISA深化資安夥伴合作,以少漏洞的發生率、縮短漏洞檢測時間以及減少事件發生時的影響。

(四) 加強關鍵基礎設施的安全性和復原力

2024 年 4 月 30 日美國白宮宣布拜登總統簽署《關鍵基礎設施安全和復原力國家安全備忘錄》(National Security Memorandum on Critical Infrastructure Security and Resilience, NSM-22)取代歐巴馬時代的總統令:關鍵基礎設施安全和韌性(Presidential Policy Directive - Critical Infrastructure Security and Resilience, PPD-21」),加強16項關鍵基礎設施的安全性和復原力,除授權國土安全部領導整個政府的工作,確保美國關鍵基礎設施的安全外,更賦予美國國土安全部網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)擔任國家安全和復原力之協調功能,包含促成聯邦部門和機構、州和地方合作夥伴以及關鍵基礎設施的所有者和運營商共享情報和資訊,及重申 16 個關鍵基礎設施須指定一個聯邦部門(或機構),作為資安風險管理機構 (SRMA),以強化資安韌性。

(五) 提高傳播及社會韌性

美國國土安全部網際安全暨基礎設施安全局(Cybersecurity and Infrastructure Security Agency, CISA)亦針對錯假訊息(Mis-, Dis-, and Malinformation, MDM)提出相關政策,著重於該錯假訊息影響關鍵基礎設施安全、民主(選舉)安全及社會安全,例如參考資安聯防的概念,於2024財年投入2,700萬美元(約台幣5億多元)營運電子投票關鍵基礎設施分析及共享中心(Election Infrastructure Information Sharing and Analysis Center, EI-ISAC),除了作為電子投票資安通報任務外,更負責與大的媒體平台廠商(如Facebook)共同通報及合作對抗錯假訊息,降低境外敵對勢力使用錯假訊息干預美國電子投票及大選之可能,以維護民主及自由制度。

因此,520賴政府上台後,建議應萃取上述美國的資安韌性重要政策,盡速擬定資安即國安3.0戰略,將資訊安全的領域從傳統的網路安全預防,結合認知作戰的抵禦,提高三個韌性:關鍵基礎設施資安韌性、媒體傳播(打假)韌性及社會(人心)韌性,降低中共使用對台發動資訊混合性戰爭的衝擊