今年(2025年)5月23日立院幾位立委質疑數發部修正資通安全管理法草案第25條規定,不應以資安為由擴張行政調查權,就此數發部回應,該條為[1]:

調查特定非公務機關發生重大資通安全事件,中央目的事業主管機關得請當事人或關係人到場陳述意見、提出獨立第三方機構出具的鑑識或調查報告,或派員前往當事人或關係人之處所進行必要檢查;受調查者僅限重大資通安全事件當事人及關係人,並不包含一般民間企業及個人。

本文認為本條提出相關調查報告或陳述意見,並無擴張行政調查權的疑慮,但仍須考量以下修法建議。

(一)資通安全管理法修草案第25條無擴權,但須強化資安調查與應變機制

若參照行政程序法第40條:行政機關基於調查事實及證據之必要,得要求當事人或第三人提供必要之文書、資料或物品。

但當派員前往當事人或關係人之處所進行必要調查時,修法完整度而言,建議數發部參考消費者保護法第33條第一項設定啟動調查要件(損害消費者生命、身體、健康或財產之虞者),及第二項調查的法定方式,若端看資通安全管理法修正草案第25條,以有發生重大資通安全事件為啟動調查要件,但就調查的法定方式規範,則須要更為完整,例如:

1.數發部應該澄清,本條屬行政調查,並非行政檢查,故不具有刑事搜索及扣押的權利,而不須採令狀原則,但仍須組成獨立資安調查委員會,建構「調查合理性原則」;換句話說,當特定非公務機關有違刑法之虞,再遵循刑事訴訟法之相關規定,採令狀原則。

2.當行政機關派員前往當事人或關係人之處,所進行必要資安檢查時,建議須參酌水汙染防治法第26條規定,明列派員攜帶證明文件及檢查項目;再者雖資安管理法排除規範國安相關機關構,但須考量執行資安查證工作時,若涉及軍事秘密者,應會同軍事機關為之。

3.數發部發動強制性調查後,特定非公務機關配合義務為何?若不配合調查是否依照稅捐稽徵法第46條及第46-1條,有罰鍰規定,且屆期未配合辦理者,得按次處罰。

4.資安管理法的調查機制,是衡量關鍵基礎設施的資安事件根因及整備度,相較之下,較少關注關鍵基礎設施提供者應負擔的國家安全及社會責任,例如幾天前(2025年6月3日)中華電信憑證信任機制遭Google中止案,主管機關就應該啟動調查機制,及請求修正及進行處分(或處罰),故建議應該增列16條之1 相關規定,以補齊法律缺口[2]。

5.調查後,應建構協助特定非公務機關提升資安量能之機制,以及強化地方政府的資安防護能力之模式。

(二)參酌美國資安事件調查及強化政策

若要回答上述5的問題,可參考美國強化聯邦、州與地方層級的資安事件應變能力。從2014年聯邦資訊安全現代化法案》(The Federal Information Security Modernization Act, FISMA)到2025年最新的行政命令,美國正逐步建立一個更具韌性的資安防禦體系。

1.FISMA:建立聯邦資安治理基礎

根據 2014 年《聯邦資訊安全現代化法案》(The Federal Information Security Modernization Act, FISMA)要求每個聯邦機監察長(Inspector General, IG)或獨立外部資安稽核委員(Independent external auditor),每年進行一次獨立評估以確定資訊安全計劃及其實踐的有效性[3]。

2.強化資安事件調查與日誌管理機制

2021年美國白宮依據第14028 號行政命令《改善國家網路安全(Improving the Nation’s Cybersecurity)》,公布《提高聯邦政府網路安全事件調查及修補量能》(Improving the Federal Government’s Investigative and Remediation Capabilities Related to Cybersecurity Incidents; M-21-31)[4] ,以提高政府的資安部門更有效地分析:使用者行為、網路運作、各種應用程式、作業系統、資料庫等漏洞及事件(詳見下圖1),提升「資安事件發生前、中及後」的資安能見度。

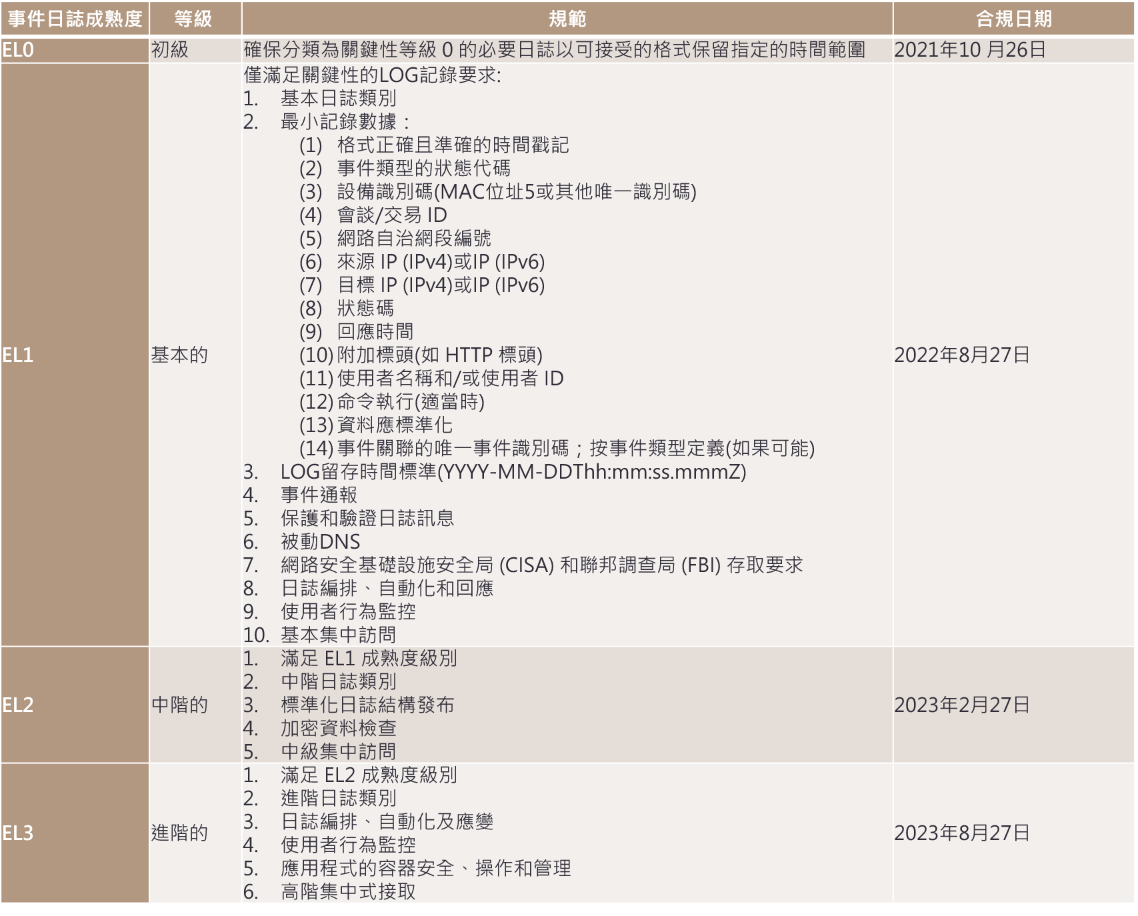

其中,M-21-31的政策重點,在於從資安事件發生前的防護及證據保存,資安事件發生中及後的調查方式,前者明定AD伺服器(Active Directory)的權限控管、身分、憑證和存取管理(ICAM)及系統存取和登出等資安風險識別機制,進而建構該日誌管理、配置及集中化機制,符合NIST 800-92 電腦日誌安全管理指南(Computer Security Log Management: Log)[5],及提供四層事件日誌 (EL) 執行成熟度模型,對最重要軟體類型及規範優先順序:

(1)集中化日誌管理:所有聯邦機關需建立企業級的日誌集中儲存與查詢機制。

(2)日誌保留與分類標準:明確規範不同類型系統的日誌保留期限與安全等級。

(3)成熟度模型導入:提供四層事件日誌 (EL) 執行成熟度模型(詳見下表1),協助機關依據風險優先順序,建構日誌保留期限,包含主動儲存 12 個月、靜態資料儲存18 個月及資料封包擷取 (PCAP)為72 小時,以逐步提升資安能力。

此政策大幅提升了聯邦政府於資安事件發生後,能蒐集更多資安事件的惡意負載(Payload),以調查及分析事件的範圍和影響,識別或預測更大規模攻擊的趨勢和模式,強化事件後的根因調查、漏洞修補及調整防護量能。

3.擴大州與地方的資安韌性

2025年3月19日,川普政府發布行政命令:「透過州和地方的準備實現效率(Achieving Efficiency Through State and Local Preparedness)」,啟動國家復原力戰略,強化州和地方政府的資安應變能力,凸顯川普政府的資安政策主軸,從「聯邦主導」轉向「州政府賦能」的新階段,政策重點如下:

(1)州政府的資安賦能戰略:國家安全事務助理(Assistant to the President for National Security Affairs, APNSA)於90天內應發布此資安戰略,每4年審視及更新政策。

(2)國家風險登記冊:APNSA於240天內制定國家風險登記手冊,以識別、闡示及量化國家基礎設施之風險,分析自然及人為(惡性)風險。

(3)政策簡化及地方主導:強調由州與地方政府主導應變與資安規劃,聯邦政府則提供資源與技術支援。

美國州政府的資安賦能戰略不僅提升地方政府的應變能力,也促進了跨層級的資安聯防合作,讓資安防禦更貼近實際風險與州政府需求。

(三)結論與建議

數發部修正資通安全管理法草案第25條規定,雖然將資安調查法制化,但仍吸取前述美國的各項資安調查及應變相關法規及政策,設立外部第三方資安稽核及調查委員會制度,衡量資安事件是否符合調查啟動要件,及調查方式及重點,建構「調查合理性原則」,及搭配相關辦法或標準,從中央落實至地方政府,以完備資安調查法定程序及方法。

[1] 資料來源:請參照https://www.ctee.com.tw/news/20250523701970-430104

[3] 資料來源:請參照https://reurl.cc/W0Zxq9

[4] 資料來源:請參照https://www.whitehouse.gov/wp-content/uploads/2021/08/M-21-31-Improving-the-Federal-Governments-Investigative-and-Remediation-Capabilities-Related-to-Cybersecurity-Incidents.pdf

[5] 資料來源:請參照https://csrc.nist.gov/pubs/sp/800/92/final